Websites die gratis templates en extensies aanbieden met een achterdeur

In de afgelopen weken zijn er op het forum van Joomla!NL een aantal topics gestart over traagheidsproblemen met websites, extensies die het spontaan niet meer doen en websites die spontaan spam zijn gaan versturen. Heel vaak is geconstateerd dat deze websites waren geïnfecteerd/gehackt met malware.

In de afgelopen weken zijn er op het forum van Joomla!NL een aantal topics gestart over traagheidsproblemen met websites, extensies die het spontaan niet meer doen en websites die spontaan spam zijn gaan versturen. Heel vaak is geconstateerd dat deze websites waren geïnfecteerd/gehackt met malware.

Een belangrijke bron van besmetting komt van de PC van de websitebeheerder zelf. Als de PC niet is voorzien van goede beveiliging en virusscanner, kan het gebeuren dat een bestand op de PC besmet is geraakt en vervolgens naar de website wordt geplaatst. Daar kan dit bestand dan de nodige schade aanrichten.

Maar er bestaat ook een andere vorm van besmetting. Die komt van zogenaamde warez-sites. Dat zijn sites waar moedwillig extensies en templates worden aangeboden die zijn voorzien van kwaadaardige scripts. Het komt nog heel vaak voor dat onwetende Joomla!-beheerders op zoek gaan naar een bepaalde extensie en dan toch ook op die warez-sites terecht komen. Vaak wordt daar de extensie of het template, dat bij de originele ontwikkelaar betaald moet worden, gratis aangeboden. Voor velen is dat natuurlijk heel aantrekkelijk.

Helaas kan zo’n voordelige download na installatie grote en vooral negatieve gevolgen hebben.

Blog van Yves Hoppe van CompoJoom over warez

Op 10 augustus verscheen er op de site van CompoJoom een blog-artikel geschreven door Yves Hoppe. Hij was onlangs op zoek gegaan naar websites die betaalde Joomla! Pro-extensies van CompoJoom aanbieden. Het was niet heel moeilijk om daarnaar te zoeken. Door eenvoudig in Google de woorden “extensienaam+download” in te vullen kwam er een heel groot aantal resultaten in beeld met op Joomla! en WordPress georiënteerde extension warez-sites. Er worden daar honderden Joomla!-extensies en templates gratis aangeboden waar op de officiële sites van de ontwikkelaars voor betaald moet worden.

Wat direct opviel was dat deze websites er niet als typische warez-sites uitzien. Ze zien er behoorlijk betrouwbaar uit. Ze tonen geen dubieuze advertenties. Ze hebben keurige beschrijvingen bij de extensies en templates staan. En bezoekers hebben de mogelijkheid om te beoordelen. Er wordt netjes een directe link naar de downloads aangeboden, maar zonder enige vorm van een betaalsysteem ertussen. Ze tonen ook keurig een link naar een virusscan die aantoont dat het te downloaden bestand betrouwbaar is.

Is er met het installatie-pakket gerommeld?

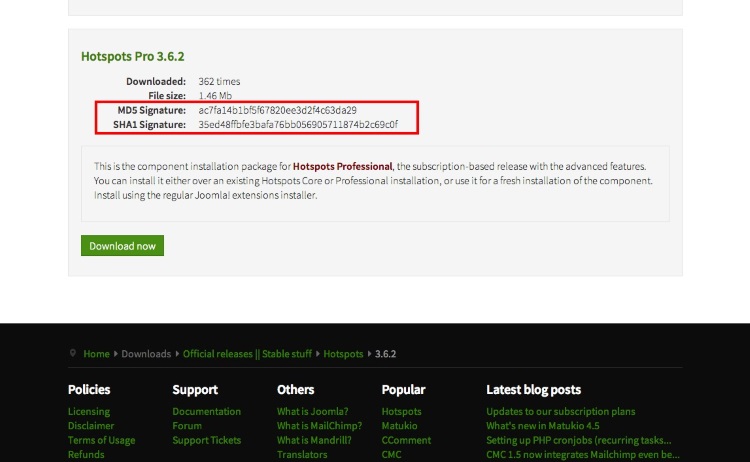

Nadat Yves een bestand had gedownload viel hem direct op dat de naamgeving anders was dan het origineel . Elk origineel wordt voorzien van een md5/sha sum-code. Daarmee is het installatiepakket uniek. Deze hash sums maken een bestand daarmee ook herkenbaar. Zodra iemand iets aan het installatiepakket rommelt, dan verandert die hash sum.

Interessant was dat de hash sum ook niet overeen kwam met de hash sum die bij de virusscan werd aangeboden, wat er dus op duidt dat de virusscan ook nep blijkt te zijn. Dus haalde Yves het bestand door een uitgebreide virustest. Het resultaat was dat 54 scanners geen infectie constateerden.

Dus toen werd het tijd voor het bestand zelf. Hij pakte het installatiepakket uit. Daarna vergeleek hij de wijzigingsdatum van de bestanden met de originele data. Het zou kunnen zijn dat die data was gemanipuleerd, maar men was blijkbaar te lui om dat te doen. Het bleek dat er vier bestanden waren aangepast en er twee nieuw waren toegevoegd (deze toegevoegde bestanden waren afbeeldingen met de naam social.png). Het was zo’n zes maanden na het uitkomen van de extensie aangepast

In de gewijzigde bestanden bevond zich een extra script-regel.

<?php include('images/social.png');?>

Uit de manier waarop het in de PHP-code is aangepast is af te leiden dat deze persoon weinig PHP-ervaring heeft. Maar dat maakt het nog niet minder gevaarlijk, In het aangepaste bestand was deze regel toegevoegd waardoor de nieuwe afbeelding werd aangeroepen.

Wat doet het script en wat zijn de gevolgen?

Stel dat je deze extensie op je site had geïnstalleerd, dan was het dus vrijwel zeker dat je site op dat moment was gehacked en nu dus acteert als een spam/malware-host. De nepafbeelding is namelijk in werkelijkheid een verkapt PHP-script dat zowel op Joomla! als ook op Wordpress-sites werkt.

Het script registreert een nieuwe plugin in de Joomla!-site naar onAfterRender en het maakt een extra tabel aan met de naam Options. Zo biedt het script de hacker gelijk wat extra opslagruimte. Vervolgens verzamelt het wat informatie van je website en je provider en verstuurt die (via e-mail) naar een gecodeerd adres met als onderwerp: “Phone Home”.

De eigenaar van het script kan nu bestanden uploaden en aanpassen en database-regels toevoegen en verder eigenlijk alles doen binnen je website-installatie. Het script versleuteld ook het verkeer met de aansturende server via een keurige openssl-verbinding.

Wat nu?

Je kunt deze hack niet oplossen door de extensie te verwijderen. Het script heeft zich erg diep in je site genesteld en daarnaast een perfecte upload-optie toegevoegd. En wie weet wat er verder nog is aangepast in delen van de database? Het komt er dus op neer dat je de website beter kunt weggooien en volledig van voren af aan opnieuw kunt beginnen.

Het terugzetten van een back-up waarvan je weet dat die nog schoon is, zou natuurlijk nog wel kunnen. Zelfs het kopiëren van artikelen uit de database naar de nieuwe site raadt Yves niet aan. Het is onduidelijk of daar ook data in verstopt zit, waardoor de site nog niet schoon is.

Nadat Yves deze extensie had bekeken, keek hij ook nog of er meer werd aangeboden. Het blijkt dat er vele grote extensies worden aangeboden zoals K2, EasySocial, Hikashop Business, ChronoForms, AcyMailing Enterprise, Akeeba Admin Tools, MijoShop en All Videos maar ook de templates van RocketTheme, YooTheme, Gavick en Joomlart. En allemaal hebben ze het script zoals hierboven beschreven erin verpakt zitten.

De site heeft een hele hoge Alexa Rank van 16,629. In Google-zoekopdrachten komt de site dus erg hoog. Yves wil niet weten hoeveel websites er door deze site zijn geïnfecteerd.

Conclusie

Je kunt dus niet blind afgaan op een virusscanner die aangeeft dat de bestanden veilig zijn. Je moet heel zorgvuldig omgaan met het downloaden van extensies en templates. Vertrouw alleen de websites van de originele ontwikkelaars. En onthoud heel goed dat niets op het internet gratis is door het ergens anders dan bij de originele ontwikkelaar vandaan te downloaden.

Lees het volledige Engelstalige blog via deze link.